GhostPoster ซ่อนโค้ดร้ายในโลโก้ Firefox

🚨 แคมเปญ GhostPoster ซ่อนโค้ดอันตรายในโลโก้ Add-on Firefox

พบแคมเปญโจมตีรูปแบบใหม่ชื่อ “GhostPoster” ซึ่งซ่อนโค้ด JavaScript อันตรายไว้ในไฟล์ภาพโลโก้ (PNG) ของส่วนเสริม (Extensions) บน Firefox ที่เป็นอันตราย และมียอดดาวน์โหลดรวมกันมากกว่า 50,000 ครั้ง 😱

เป้าหมายคือ เฝ้าติดตามพฤติกรรมการใช้งานเบราว์เซอร์ และ ฝัง backdoor เพื่อควบคุมระบบในระยะยาว

🕵️♂️ ความสามารถของโค้ดอันตราย

โค้ดที่ถูกซ่อนอยู่จะเปิดทางให้ผู้โจมตี:

-

เข้าถึงเบราว์เซอร์ด้วยสิทธิ์ระดับสูงอย่างถาวร

-

แทรกลิงก์ Affiliate เพื่อขโมยค่าคอมมิชชัน

-

ฝังโค้ดติดตาม (Tracking Code)

-

ก่อเหตุ Click Fraud และ Ad Fraud

🧠 กลไกการโจมตีที่แนบเนียน

สคริปต์ที่ซ่อนอยู่ทำหน้าที่เป็น Loader ซึ่งจะ:

-

ดาวน์โหลด Payload หลักจากเซิร์ฟเวอร์ของผู้โจมตี

-

เพื่อหลบการตรวจจับ ระบบจะดึง Payload เพียง 1 ใน 10 ครั้ง (10%)

-

Loader จะเริ่มทำงาน หลังจากติดตั้งไปแล้ว 48 ชั่วโมง

-

มี Domain สำรอง หากดึง Payload จาก Domain หลักไม่สำเร็จ

กลยุทธ์นี้ทำให้เครื่องมือด้าน Network Monitoring ตรวจจับได้ยากมาก ⚠️

🔍 การค้นพบโดยนักวิจัย

นักวิจัยจาก Koi Security เป็นผู้ตรวจพบแคมเปญ GhostPoster และพบว่า:

-

มี Firefox Extensions ที่ถูกฝังโค้ดอันตรายอย่างน้อย 17 รายการ

-

บางตัวอ่านข้อมูลดิบ (raw bytes) จากไฟล์โลโก้ PNG เพื่อดึง JavaScript ออกมา

-

บางตัวดาวน์โหลด Payload โดยตรงจากเซิร์ฟเวอร์ของผู้โจมตี

-

ทุก Extension ติดต่อกับโครงสร้างพื้นฐาน (Infrastructure) เดียวกัน

📦 รายชื่อ Extension อันตราย (บางส่วน)

-

free-vpn-forever

-

screenshot-saved-easy

-

weather-best-forecast

-

crxmouse-gesture

-

world-wide-vpn

-

dark-reader-for-ff

-

ad-stop

-

right-click-google-translate

-

谷歌-翻译

-

google-translate-pro-extension

(และอื่น ๆ รวม 17 รายการ)

❗ ส่วนใหญ่เป็น Extension ยอดนิยม เช่น VPN, แปลภาษา, Screenshot, Weather

ส่วนเสริมอันตรายบนร้านส่วนเสริมของ Firefox

ที่มา: Koi Security

🧪 ตัวอย่างกรณี FreeVPN Forever

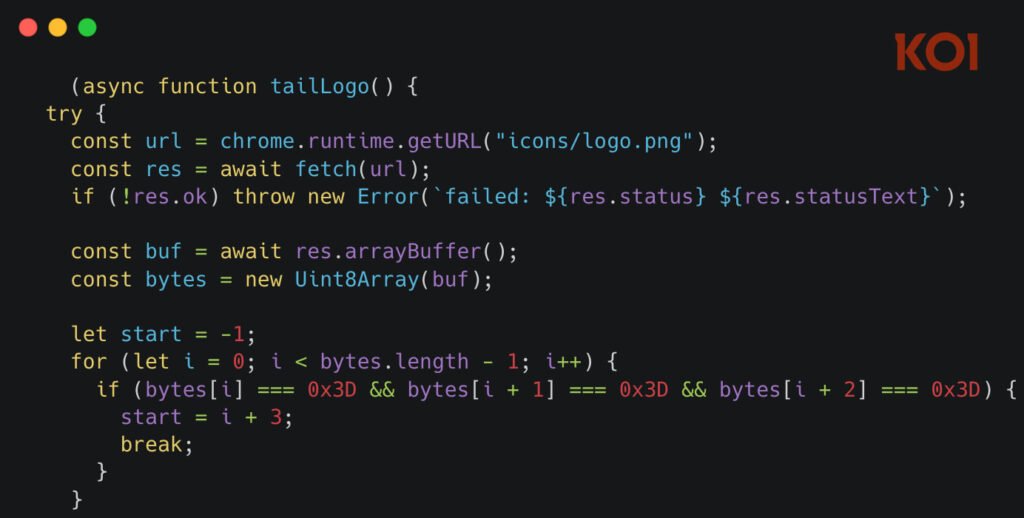

Extension FreeVPN Forever เป็นตัวแรกที่ถูกวิเคราะห์ หลังจาก AI ของ Koi Security ตรวจพบว่า:

-

มีการอ่านข้อมูลจากไฟล์โลโก้ภาพ

-

ใช้เทคนิค Steganography เพื่อซ่อน JavaScript อันตรายไว้ในภาพ

การแยกวิเคราะห์ข้อมูลโลโก้เพื่อดึงโค้ดอันตรายออกมา

ที่มา: Koi Security

🧬 Payload ขั้นสุดท้ายทำอะไรได้บ้าง

Payload ที่ถูกดาวน์โหลดและถอดรหัสแล้ว สามารถ:

-

🔗 เปลี่ยนเส้นทางลิงก์ Affiliate บนเว็บ e-commerce ให้วิ่งเข้าผู้โจมตี

-

📊 แทรก Google Analytics ในทุกหน้าเว็บที่ผู้ใช้เข้า

-

🛡️ ลบ Security Headers ของ HTTP Response

-

🤖 ข้าม CAPTCHA ด้วย 3 เทคนิค

-

👻 ฝัง iframe ที่มองไม่เห็น เพื่อทำ Ad Fraud / Click Fraud และ Tracking (ลบตัวเองภายใน 15 วินาที)

แม้มัลแวร์นี้ ยังไม่ขโมยรหัสผ่านหรือพาไปหน้า Phishing แต่ก็ถือว่าเป็นภัยร้ายแรงต่อความเป็นส่วนตัวของผู้ใช้

⚠️ ความเสี่ยงในอนาคต

นักวิจัยเตือนว่า ด้วย Loader ที่แนบเนียนมาก

👉 ผู้โจมตีสามารถเปลี่ยน Payload ให้รุนแรงขึ้นได้ตลอดเวลา

เช่น ขโมยข้อมูล, ควบคุมบัญชี, หรือโจมตีองค์กรโดยตรง

🛡️ คำแนะนำสำหรับผู้ใช้

-

❌ ถอนการติดตั้ง Extension ที่อยู่ในรายการทันที

-

🔐 เปลี่ยนรหัสผ่านบัญชีสำคัญ

-

🧹 ตรวจสอบ Add-on ที่ติดตั้งทั้งหมด

-

🏢 องค์กรควรมีการควบคุม Browser Extension และใช้นโยบายด้านความปลอดภัยอย่างเข้มงวด

📰 ความเห็นจาก Mozilla

Mozilla ระบุว่า:

“ความปลอดภัยของผู้ใช้คือสิ่งที่เราให้ความสำคัญสูงสุด ทีม Add-ons ได้ตรวจสอบรายงานนี้และดำเนินการลบ Extension เหล่านี้ออกจาก Firefox Add-ons (AMO) แล้ว พร้อมอัปเดตระบบอัตโนมัติเพื่อป้องกันการโจมตีลักษณะเดียวกันในอนาคต”

📌 อัปเดตเมื่อ 17 ธ.ค. – เพิ่มแถลงการณ์จาก Mozilla

ที่มา: bleepingcomputer.com