ClickFix มัลแวร์ใหม่ หลอกติดตั้งผ่าน CAPTCHA

🦠 เตือนภัยองค์กร: แคมเปญมัลแวร์ ClickFix หลอกผ่าน CAPTCHA แพร่กระจายข้ามแพลตฟอร์ม

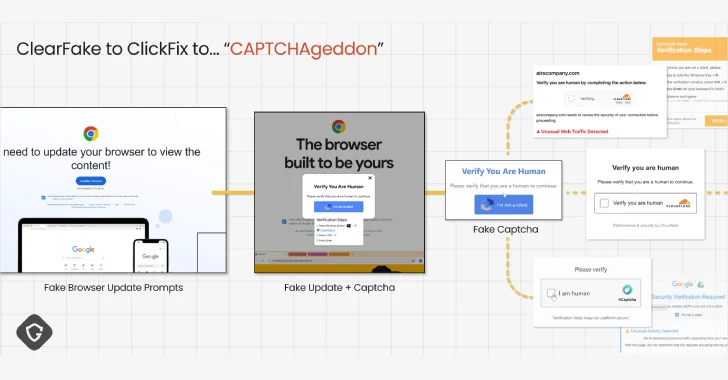

ผู้เชี่ยวชาญด้านความปลอดภัยจาก Guardio Labs ออกมาแจ้งเตือนถึงแคมเปญมัลแวร์รูปแบบใหม่ที่ชื่อว่า ClickFix ซึ่งกำลังแพร่ระบาดอย่างรวดเร็วในช่วงปีที่ผ่านมา โดยอาศัยเทคนิค Social Engineering ที่ซับซ้อน หลอกให้ผู้ใช้งานติดตั้งมัลแวร์ด้วยตนเองผ่าน CAPTCHA ปลอม

ภัยคุกคามลักษณะนี้ถือเป็นความเสี่ยงสำคัญสำหรับองค์กรที่ยังไม่มีระบบป้องกันเชิงรุก ทำให้หลายบริษัทเริ่มพิจารณาใช้ IT Outsource หรือบริการดูแลระบบคอมพิวเตอร์ เพื่อช่วยรับมือกับภัยไซเบอร์รูปแบบใหม่ที่ตรวจจับได้ยากขึ้น

🔍 ClickFix คืออะไร?

ClickFix เป็นเทคนิคการโจมตีที่ ไม่ต้องให้เหยื่อดาวน์โหลดไฟล์ใด ๆ แต่ใช้การหลอกล่อให้ผู้ใช้เชื่อว่าจำเป็นต้อง “แก้ไขปัญหา” หรือ “ยืนยัน CAPTCHA” ทั้งที่ปัญหานั้นไม่มีอยู่จริง

Shaked Chen นักวิจัยด้านความปลอดภัยของ Guardio Labs เปรียบเทียบว่า

“ClickFix เปรียบเสมือนไวรัสสายพันธุ์ใหม่ ที่เข้ามาแทนที่แคมเปญอัปเดตเบราว์เซอร์ปลอมที่เคยระบาดอย่างหนักในปีที่ผ่านมา”

ClickFix ถูกตรวจพบครั้งแรกช่วงต้นปี 2024 และพัฒนาอย่างต่อเนื่องจนสามารถแพร่กระจายได้ทั้งบน Windows และ macOS

🗡 รูปแบบการโจมตีของ ClickFix

ขั้นตอนการโจมตีโดยทั่วไปมีดังนี้:

1️⃣ ใช้ Phishing, Drive-by Download, Malvertising หรือ SEO Poisoning พาผู้ใช้เข้าสู่หน้าเว็บปลอม

2️⃣ หน้าเว็บจะแสดงข้อความแจ้งข้อผิดพลาด หรือ CAPTCHA ปลอม พร้อมคำแนะนำให้ทำตามขั้นตอน

3️⃣ ระบบจะ คัดลอกคำสั่งอันตรายลงคลิปบอร์ด ของผู้ใช้โดยที่ไม่รู้ตัว

4️⃣ เมื่อเหยื่อนำคำสั่งไปวางใน

-

Windows Run

-

หรือ macOS Terminal

คำสั่งจะเริ่มกระบวนการโจมตีแบบหลายขั้นตอน (Multi-stage)

ผลลัพธ์คือการติดตั้งมัลแวร์ เช่น

-

ตัวขโมยข้อมูล (Stealer)

-

Remote Access Trojan (RAT)

-

Loader สำหรับดาวน์โหลดมัลแวร์เพิ่มเติม

⚠️ ความร้ายแรงที่องค์กรต้องจับตา

Guardio Labs เรียกแคมเปญนี้ว่า “CAPTCHAgeddon” เนื่องจากพบว่ามีทั้ง:

-

กลุ่มอาชญากรไซเบอร์

-

และกลุ่มที่ได้รับการสนับสนุนจากหน่วยงานรัฐ

นำ ClickFix ไปใช้ในหลายสิบแคมเปญภายในระยะเวลาอันสั้น ส่งผลให้การโจมตีมีทั้งแบบสุ่ม (Drive-by) และแบบเจาะจงเป้าหมายสูง (Spear-phishing)

🔬 ClickFix พัฒนามาจากอะไร?

ClickFix ถือเป็นรุ่นกลายพันธุ์ของ ClearFake ซึ่งเดิมใช้เว็บ WordPress ที่ถูกแฮ็กเพื่อแสดงป๊อปอัปอัปเดตเบราว์เซอร์ปลอม และต่อมาพัฒนาไปใช้เทคนิค EtherHiding เพื่อซ่อน Payload ไว้ใน Smart Contract บน Binance Smart Chain (BSC)

📌 เหตุผลที่ ClickFix ประสบความสำเร็จ

ความอันตรายของ ClickFix มาจากหลายปัจจัย เช่น

-

🔸 ปรับปรุงข้อความและเนื้อเรื่องให้แนบเนียน น่าเชื่อถือ

-

🔸 ใช้ Google Scripts โฮสต์ CAPTCHA ปลอม อาศัยความน่าเชื่อถือของโดเมน Google

-

🔸 ฝัง Payload ในไฟล์ที่ดูปกติ เช่น

socket.io.min.js -

🔸 ใช้เทคนิคซ่อนโค้ด โหลดข้อมูลแบบไดนามิก และส่ง Payload ผ่านแหล่งที่ดูปลอดภัย

-

🔸 รองรับการโจมตีข้ามแพลตฟอร์ม (Windows และ macOS)

Chen กล่าวเพิ่มเติมว่า

“นี่คือการลงทุนด้านเทคนิคอย่างหนักของผู้โจมตี เพื่อให้การโจมตีมีประสิทธิภาพและหลบเลี่ยงการตรวจจับได้นานที่สุด”

🛡️ องค์กรควรป้องกันอย่างไร?

เพื่อรับมือกับภัยคุกคามอย่าง ClickFix องค์กรควร:

-

อบรมผู้ใช้งานเรื่อง Social Engineering

-

จำกัดสิทธิ์การรันคำสั่งในระบบ

-

ใช้ EDR / Endpoint Protection ที่ทันสมัย

-

ตรวจสอบพฤติกรรม Clipboard และ Script

หลายองค์กรเลือกใช้ IT Outsource หรือบริการดูแลระบบคอมพิวเตอร์ เพื่อให้ผู้เชี่ยวชาญช่วยเฝ้าระวัง วิเคราะห์ภัยคุกคาม และวางระบบป้องกันเชิงรุก ลดความเสี่ยงจากมัลแวร์ที่ซับซ้อนมากขึ้นในปัจจุบัน

📌 สรุป

ClickFix คือหนึ่งในตัวอย่างที่ชัดเจนว่าภัยไซเบอร์ยุคใหม่ไม่ได้พึ่งแค่ช่องโหว่ทางเทคนิค แต่ใช้ “ความเชื่อใจของผู้ใช้” เป็นอาวุธหลัก องค์กรที่เตรียมพร้อมด้านความปลอดภัย และมีผู้เชี่ยวชาญด้าน บริการดูแลระบบคอมพิวเตอร์ (IT Outsource) คอยดูแล จะสามารถลดความเสี่ยงและรับมือกับภัยคุกคามลักษณะนี้ได้อย่างมีประสิทธิภาพ

ที่มา – thehackernews.com